在數(shù)字化浪潮席卷全球的今天,網(wǎng)絡(luò)與信息安全已成為軟件開發(fā)領(lǐng)域不可忽視的基石。無論是開發(fā)企業(yè)級(jí)應(yīng)用、移動(dòng)App,還是物聯(lián)網(wǎng)、云平臺(tái)服務(wù),安全必須被植入到軟件開發(fā)生命周期的每一個(gè)環(huán)節(jié)。本文旨在為開發(fā)者,特別是網(wǎng)絡(luò)與信息安全軟件的開發(fā)者,梳理網(wǎng)絡(luò)安全的基礎(chǔ)知識(shí),并探討在軟件開發(fā)中切實(shí)可行的核心防護(hù)策略。

一、 網(wǎng)絡(luò)安全基礎(chǔ):理解威脅與風(fēng)險(xiǎn)

在構(gòu)建防護(hù)之前,必須清晰認(rèn)識(shí)我們面臨什么。網(wǎng)絡(luò)安全基礎(chǔ)主要圍繞CIA三要素展開:

- 機(jī)密性:確保信息不被未授權(quán)的個(gè)人、實(shí)體或進(jìn)程獲取。這是加密技術(shù)、訪問控制的核心目標(biāo)。

- 完整性:防止信息被未經(jīng)授權(quán)的篡改或破壞,確保其準(zhǔn)確和完整。哈希算法、數(shù)字簽名是關(guān)鍵工具。

- 可用性:確保授權(quán)用戶或系統(tǒng)在需要時(shí)可以可靠地訪問信息和資源。抵御拒絕服務(wù)攻擊是維護(hù)可用性的重點(diǎn)。

常見的威脅模型包括:

- 網(wǎng)絡(luò)攻擊:如DDoS攻擊、中間人攻擊、DNS劫持等。

- 應(yīng)用層攻擊:如SQL注入、跨站腳本、跨站請(qǐng)求偽造、緩沖區(qū)溢出等,這些直接與軟件開發(fā)質(zhì)量相關(guān)。

- 社會(huì)工程學(xué)與釣魚攻擊:利用人性弱點(diǎn)。

- 惡意軟件:病毒、蠕蟲、勒索軟件、木馬等。

對(duì)于開發(fā)者而言,理解OWASP Top 10(如注入、失效的身份認(rèn)證、敏感信息泄露等)是入門必修課。

二、 安全軟件開發(fā)生命周期

安全不應(yīng)是事后補(bǔ)丁,而應(yīng)內(nèi)生于過程。安全軟件開發(fā)生命周期是核心框架:

- 需求與設(shè)計(jì)階段:進(jìn)行威脅建模,識(shí)別關(guān)鍵資產(chǎn)、潛在攻擊者與攻擊路徑。明確安全需求,設(shè)計(jì)安全架構(gòu)(如零信任網(wǎng)絡(luò)、最小權(quán)限原則)。

- 開發(fā)階段:

- 安全編碼:遵循安全編碼規(guī)范,使用參數(shù)化查詢防注入,對(duì)輸入進(jìn)行嚴(yán)格驗(yàn)證和過濾,安全處理錯(cuò)誤信息。

- 使用安全的庫和組件:定期更新并掃描第三方組件,避免使用存在已知漏洞的依賴。

- 測試階段:

- 靜態(tài)應(yīng)用安全測試:在代碼層面分析潛在漏洞。

- 動(dòng)態(tài)應(yīng)用安全測試:在運(yùn)行環(huán)境中測試應(yīng)用。

- 滲透測試與紅隊(duì)演練:模擬真實(shí)攻擊,檢驗(yàn)整體防護(hù)有效性。

- 部署與運(yùn)維階段:

- 安全配置:確保服務(wù)器、中間件、數(shù)據(jù)庫等采用安全配置(如關(guān)閉不必要端口、強(qiáng)密碼策略)。

- 持續(xù)監(jiān)控與響應(yīng):部署SIEM、IDS/IPS系統(tǒng),建立安全事件應(yīng)急響應(yīng)流程。

三、 核心防護(hù)策略與開發(fā)實(shí)踐

結(jié)合上述基礎(chǔ)與生命周期,開發(fā)者應(yīng)在實(shí)踐中聚焦以下策略:

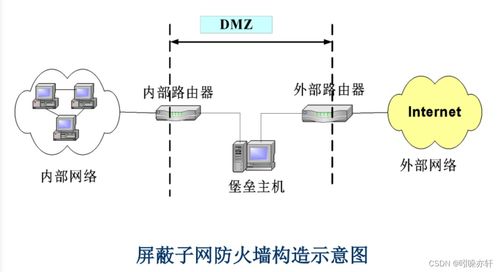

- 縱深防御:不依賴單一安全措施。在網(wǎng)絡(luò)邊界、主機(jī)、應(yīng)用、數(shù)據(jù)等多個(gè)層面部署互補(bǔ)的安全控制。例如,前端驗(yàn)證結(jié)合后端校驗(yàn),防火墻結(jié)合WAF。

- 身份認(rèn)證與訪問控制:

- 實(shí)施強(qiáng)身份認(rèn)證(多因素認(rèn)證)。

- 遵循最小權(quán)限原則,實(shí)現(xiàn)基于角色的訪問控制。

- 會(huì)話管理安全,使用安全、HttpOnly的Cookie,設(shè)置合理的會(huì)話超時(shí)。

- 數(shù)據(jù)安全:

- 傳輸中加密:強(qiáng)制使用TLS/SSL。

- 靜態(tài)加密:對(duì)敏感數(shù)據(jù)(如密碼、個(gè)人信息)進(jìn)行加密存儲(chǔ),密碼應(yīng)使用強(qiáng)哈希加鹽處理。

- 數(shù)據(jù)脫敏與隱私保護(hù):在非生產(chǎn)環(huán)境使用脫敏數(shù)據(jù),遵守GDPR等隱私法規(guī)。

- 安全通信與API安全:

- API設(shè)計(jì)需包含認(rèn)證、授權(quán)、限流、審計(jì)。

- 使用API密鑰、OAuth 2.0、JWT等安全機(jī)制。

- 對(duì)輸入輸出進(jìn)行嚴(yán)格校驗(yàn)。

- 依賴與供應(yīng)鏈安全:

- 使用軟件成分分析工具持續(xù)掃描開源組件漏洞。

- 建立可信的軟件供應(yīng)鏈,驗(yàn)證第三方代碼的完整性。

- 日志記錄與審計(jì):記錄關(guān)鍵安全事件(登錄、權(quán)限變更、數(shù)據(jù)訪問),確保日志完整性以防篡改,并定期審計(jì)。

- 默認(rèn)安全與安全更新:軟件默認(rèn)配置應(yīng)是安全的。建立高效的漏洞修復(fù)與補(bǔ)丁管理流程。

四、 工具與資源

- 開發(fā)工具:SonarQube、Checkmarx、Fortify、Dependency-Check。

- 測試工具:Burp Suite、OWASP ZAP、Nmap、Metasploit。

- 學(xué)習(xí)資源:OWASP官網(wǎng)、SANS研究所、NIST網(wǎng)絡(luò)安全框架、各類安全博客及漏洞公告平臺(tái)。

###

網(wǎng)絡(luò)安全是一場持續(xù)的攻防戰(zhàn),沒有一勞永逸的解決方案。對(duì)于網(wǎng)絡(luò)與信息安全軟件的開發(fā)者而言,將安全思維從“附加選項(xiàng)”轉(zhuǎn)變?yōu)椤昂诵幕颉保羁汤斫饣A(chǔ)原理,并在SDLC中系統(tǒng)性落地防護(hù)策略,是構(gòu)建可信賴數(shù)字產(chǎn)品的唯一途徑。從每一行安全的代碼開始,共同筑牢網(wǎng)絡(luò)空間的防線。

(本文首發(fā)于CSDN博客,旨在分享與交流,歡迎指正與探討。)